- Rubrique

101k publications

64k publications

59k publications

56k publications

53k publications

46k publications

44k publications

43k publications

41k publications

- 10#NADA#

40k publications

- Épingler

- 📣 Gate.io Post Crypto Observer Appel à l'action!

📈 Partagez les actualités crypto et gagnez de superbes récompenses quotidiennement!

💓 N'hésitez pas, rejoignez maintenant ⏬

1. Partagez quotidiennement des actualités cryptographiques, des tendances du marché et des aperçus dans votre publication.

- 📢 #GateOpinionQuest# for #50# est en ligne! DYOR sur Ola (OLA), partagez votre avis sur Gate.io Post, gagnez une cagnotte de 100 $ OLA !

💰 Sélectionnez 10 participants chanceux, gagnez facilement une récompense de 10 $ en $OLA chacun !

👉 Comment participer:

1. Recherchez Ola (OLA) et partagez vot

- 🔥 Rejoignez Gate.io Post Ambassador Points Task et gagnez des récompenses hebdomadaires de 200 $ (11/11-11/17) !

👉️ Publiez pour gagner des points et remporter une part de 200 $ en fonction de vos points, ainsi que des avantages d'ambassadeur !

👉 Inscrivez-vous maintenant: https://www.gate.io/que

- 📢 Défi de tag de publication Gate.io : #MyFavoriteToken# Post et GAGNEZ 100 $ !

Avez-vous un token préféré qui vous excite ? Que ce soit pour l'innovation technique, le support de la communauté ou le potentiel du marché, rejoignez l'événement #MyFavoriteToken# et partagez vos idées avec nous !

💡 C

Web3 sécurité avertissement | Pertes jusqu'à 20 millions de dollars, analyse de l'incident d'attaque Sonne Finance

Le 15 mai 2024, Sonne Finance a subi une attaque sur Optimism on-chain, avec des pertes allant jusqu’à 2 k 0000 $.

Après l'attaque, l'utilisateur @tonyke_bot sur X a tweeté qu'il a protégé environ 100 dollars en jetons de Sonne Finance dans le pool de mise en gage (également appelé le marché, similaire au cToken dans Compound) pour un montant d'environ 6,5 millions de dollars.

(\_bot/status/1790547461611860182)

Après avoir découvert l’attaque, l’équipe de projet de Sonne Finance a rapidement suspendu tous les marchés d’Optimism et a déclaré que les marchés de Base étaient sûrs.

(**)

Briefing d’attaque

Sonne Finance est un protocole de prêt et d'emprunt décentralisé basé sur Compound V2, fourni sur Optimism, offrant des services financiers aux particuliers, aux institutions et aux protocoles. Le protocole Sonne Finance agrège les actifs de jetons des utilisateurs pour former un pool de liquidité de prêt, offrant aux utilisateurs des services de prêt similaires à ceux d'une banque. Comme Compound, les participants au protocole peuvent mettre en gage leurs jetons dans le pool de liquidité de prêt de Sonne Finance et recevoir des certificats soToken (similaires aux cToken). Les soTokens sont des certificats d'actifs générateurs de revenus, qui génèrent des rendements à mesure que les blocs avancent, tout en recevant également des incitations en tokens SONNE. Les détenteurs de soTokens peuvent également emprunter d'autres jetons à partir de la pool d'actifs de prêt de Sonne, par exemple, ils peuvent mettre en gage une certaine quantité de USDC pour obtenir des certificats soUSDC, puis emprunter du WETH pour une circulation ultérieure. Les prêts et emprunts avec gages multiples sont possibles dans le protocole Sonne Finance. Au cours du processus de prêt et d'emprunt avec gages, le protocole calcule automatiquement la santé (Health Factor) de l'adresse du participant. Lorsque la santé est inférieure à 1, les actifs de gage de cette adresse peuvent être liquidés, et le liquidateur peut également recevoir une récompense de liquidation.

La relation entre le jeton sous-jacent déposé par l’utilisateur et le nombre de soTokens minting est principalement liée à une variable appelée exchangeRate, qui peut être grossièrement utilisée pour représenter la valeur de chaque jeton sous-jacent soToken le plus long ou le moins sous-jacent. Le taux de change est calculé comme suit :

Dans la formule ci-dessus, totalCash fait référence au nombre de tokens sous-jacents détenus par soToken, totalBorrows fait référence au montant de tokens sous-jacents prêtés sur un marché, totalReserves fait référence au montant total des réserves (y compris les intérêts payés par les emprunteurs) et totalSupply fait référence au nombre de soTokens de minting.

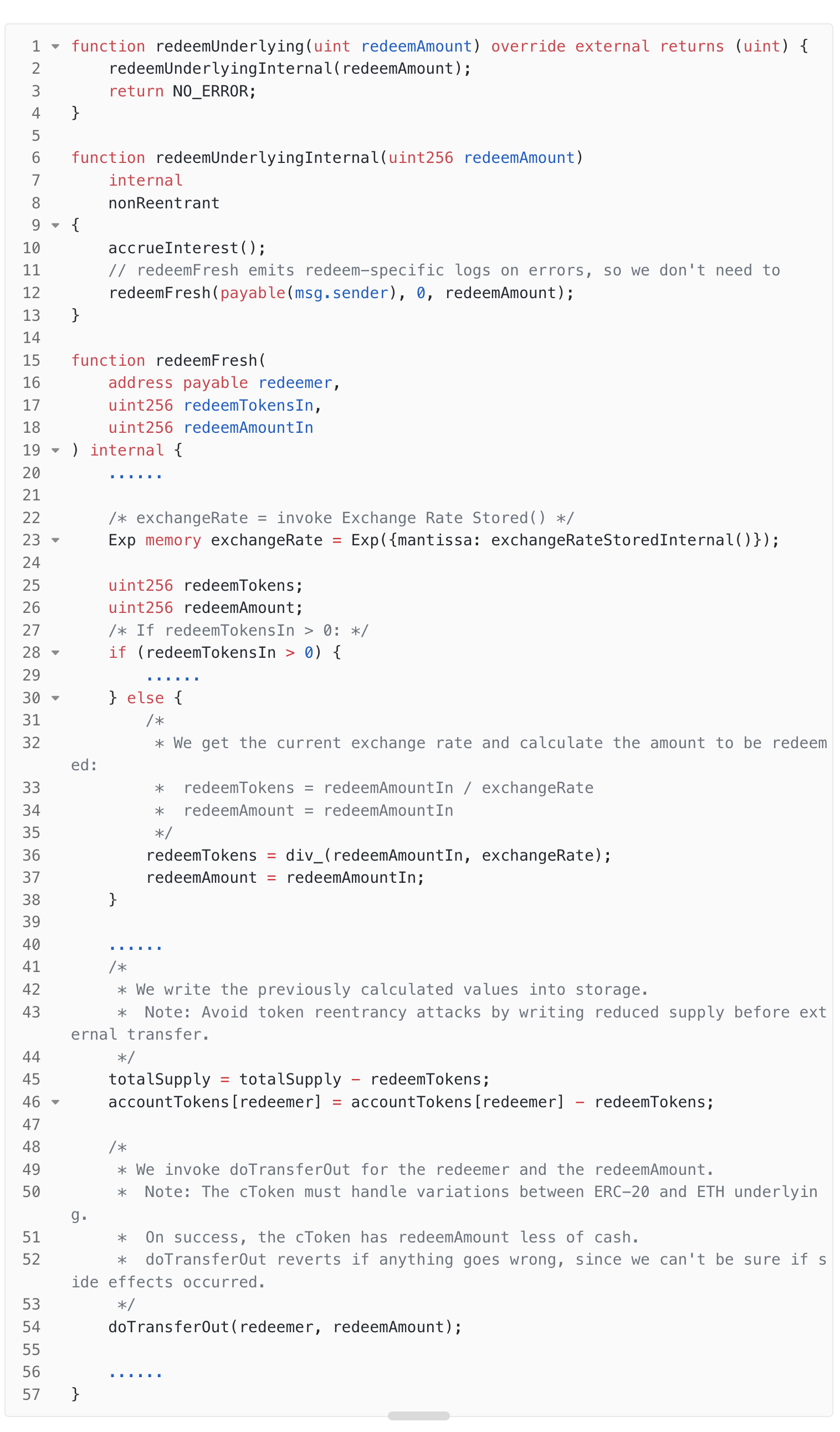

Lors de l’échange, l’utilisateur peut spécifier la quantité de tokens sous-jacents à racheter, redeemAmount, pour calculer le nombre de soTokens qui doivent être brûlés, redeemTokens, la méthode de calcul est à peu près « redeemTokens = redeemAmount / exchangeRat », notez qu’il n’y a pas de traitement de la perte de précision ici.

La nature de cette attaque est que lorsque le marché (soToken) a été créé, l'attaquant a effectué une opération de minting avec une petite quantité de jetons sous-jacents pour créer peu de soToken, ce qui a entraîné une valeur "totalSupply" trop faible pour les soToken. Ensuite, l'attaquant a exploité la vulnérabilité de perte de précision des contrats Solidity en envoyant directement des jetons sous-jacents au contrat soToken (sans minting de nouveaux soToken, ce qui signifie que "totalSupply" reste inchangé mais "totalCash" augmente). Cette opération a augmenté la variable "totalCash" du contrat, mais "totalSupply" est resté inchangé, ce qui a entraîné une augmentation du taux de change. Finalement, lors de la récupération des jetons sous-jacents, l'attaquant n'a eu besoin de détruire qu'une quantité inférieure de soToken par rapport à celle qu'il avait mintée lors de l'opération de minting. L'attaquant a utilisé les soToken obtenus pour emprunter des jetons sous-jacents tels que WETH et USDC à partir d'autres soToken (comme soWETH, soUSDC), réalisant ainsi un profit pouvant atteindre 20 millions de dollars.

**Adresse critique impliquée dans l’attaque

Trading prêt à l’attaque :

> > ** > \u003e

Attaquer les transactions rentables :

>\u003e > \u003e ** \u003e \u003e

Adresse liée à l’EOA d’attaque :

\u003e

\u003e \u003e

Attaqueur (contrat) adresse associée :

\u003e

\u003e

"\u003e "

jeton sous-jacent (VELO Jeton V2) :

\u003e

漏洞合约(soVELO,类似于 Compound 的 cToken):

\u003e \u003e 0xe3b81318b1b6776f0877c3770afddff97b9f5fe5 \u003e

X 上 @tonyke_bot 用户救援交易:

> > **

\u003e

Analyse du processus d'attaque

Résumé du contexte précédent

Sonne Finance a récemment approuvé une proposition visant à ajouter le marché VELO à Sonne Finance (), et a organisé cinq transactions à exécuter dans deux jours via un portefeuille à signatures multiples (). Ces cinq transactions sont utilisées pour créer le marché VELO (contrat soVELO) et configurer certains paramètres clés de ce marché, tels que le modèle de taux d'intérêt, l'oracle de prix et le facteur de garantie. Une fois le marché VELO créé, les utilisateurs peuvent déposer des jetons VELO pour créer des jetons soVELO, qui peuvent ensuite être utilisés pour emprunter d'autres soTokens.

Préparation de l’attaque

La phase de préparation de l'attaque consiste principalement en ce que l'attaquant, après la fin de la période de verrouillage de deux jours de la proposition, crée un marché VELO (contrat soVELO) en fonction des informations contenues dans la proposition du projet Sonne Finance, configure les paramètres clés et utilise des jetons VELO en garantie pour frapper des jetons soVELO dans le contrat soVELO. En même temps, l'attaquant envoie directement ses jetons VELO détenus au contrat soVELO pour augmenter le taux de change, en préparation pour les bénéfices futurs de l'attaque.

具体步骤如下:

soVELO.mint:

Attaque pour en tirer profit

Le stade de profit de l'attaque est principalement lorsque l'attaquant exécute la cinquième transaction de proposition et envoie directement le jeton VELO emprunté à partir du contrat soVELO via un prêt flash pour augmenter davantage le taux de change. Ensuite, l'attaquant utilise les jetons soVELO d'une valeur de 2 dans sa possession pour emprunter des jetons sous-jacents tels que WETH, USDC, etc. dans d'autres contrats soToken. Ces parties deviennent les bénéfices de l'attaquant. Ensuite, l'attaquant rachète ses propres jetons sous-jacents dans le contrat soVELO. En raison de l'augmentation du taux de change et des pertes de précision lors du calcul des jetons soVELO à détruire pour le rachat, l'attaquant peut finalement racheter presque tous les jetons VELO précédemment déposés en utilisant uniquement des jetons soVELO d'une valeur de 1. On peut comprendre que l'attaquant utilise les jetons soVELO d'une valeur de 1 pour emprunter WETH, USDC, etc. des autres soToken et réaliser des bénéfices. L'attaquant répète cette méthode d'attaque plusieurs fois pour réaliser d'énormes profits.

Les étapes spécifiques sont les suivantes :

Depuis la fonction "exchangeRateStoredInternal", on peut voir que puisque le "totalSupply" est de 2 et non de 0 à ce stade, il est nécessaire de calculer la valeur de "exchangeRate" en utilisant la formule "exchangeRate = (totalCash + totalBorrows - totalReserves) / totalSupply". Actuellement, le "exchangeRate" est de "17 735 851 964 756 377 265 143 988 000 000 000 000 000 000", cette valeur est bien supérieure au taux de change initial fixé à "200 000 000 000 000 000 000 000 00".

根据新的 exchangeRate 计算出的「 redeemTokens 」的值为「 1.99 」,由于 Solidity 向下取整的特性,「 redeemTokens 」的值最终为 1。也就意味着攻击者 0xa163 使用数值为 1 的 soVELO 代币,赎回了此前存入的几乎所有的 VELO 代币。同时攻击者 0xa163 也赚取了从 soWETH 中借出的数值为「 265,842,857,910,985,546,929 」的 WETH。

soVELO.redeemSous-jacent :

soVELO.exchangeRateStoredInternal : 7. L’attaquant transfère 0xa163 tous les WETH empruntés et rachetés VELO Jeton à l’attaquant supérieur, puis s’autodétruit.

8. L'attaquant appelle la fonction "liquidateBorrow" de soWETH pour liquider une partie des actifs empruntés par le contrat 0xa163 nouvellement créé, dans le but de récupérer le jeton soVELO verrouillé avec une valeur de 1. Actuellement, l'attaquant ne détient qu'un jeton soVELO d'une valeur de 1.

9. L'attaquant appelle la fonction "mint" de soVELO pour hypothéquer à nouveau des jetons soVELO dans le but d'atteindre une valeur de 2 jetons soVELO, puis exécute à nouveau les étapes 3 à 8 ci-dessus pour obtenir des bénéfices supplémentaires en sous-jacents.

10. L’attaquant effectue plusieurs fois l’étape 9, rembourse les prêts flash et quitte le marché avec un bénéfice.

7. L’attaquant transfère 0xa163 tous les WETH empruntés et rachetés VELO Jeton à l’attaquant supérieur, puis s’autodétruit.

8. L'attaquant appelle la fonction "liquidateBorrow" de soWETH pour liquider une partie des actifs empruntés par le contrat 0xa163 nouvellement créé, dans le but de récupérer le jeton soVELO verrouillé avec une valeur de 1. Actuellement, l'attaquant ne détient qu'un jeton soVELO d'une valeur de 1.

9. L'attaquant appelle la fonction "mint" de soVELO pour hypothéquer à nouveau des jetons soVELO dans le but d'atteindre une valeur de 2 jetons soVELO, puis exécute à nouveau les étapes 3 à 8 ci-dessus pour obtenir des bénéfices supplémentaires en sous-jacents.

10. L’attaquant effectue plusieurs fois l’étape 9, rembourse les prêts flash et quitte le marché avec un bénéfice.

Comment faire levier sur 6,5 millions de dollars avec 100 dollars

Après l'attaque, l'utilisateur @tonyke_bot sur X a utilisé 1144 jetons VELO pour les mettre en gage dans le contrat soVELO lors de la transaction 0x0a284cd, ce qui a permis de créer 0.00000011 jetons soVELO. Cette opération a empêché l'attaquant de continuer l'attaque, car elle a modifié la taille de totalSupply dans soVELO ainsi que la quantité de jetons VELO détenus totalCash. Comme la croissance de totalSupply a un impact plus important sur le calcul du taux de change que la croissance de totalCash, le taux de change diminue, ce qui empêche l'attaquant de profiter de la perte de précision pour gagner des soVELO. Cela rend l'attaque impossible à poursuivre.

Suivi des fonds

Les attaquants ont transféré les fonds peu de temps après s’être emparés des produits illégaux, dont la plupart ont été transférés aux 4 adresses suivantes, certaines pour poursuivre l’attaque à une autre adresse, et d’autres pour le blanchiment d’argent :

L’attaquant a transféré 198 WETH à l’adresse, puis l’adresse a utilisé les mêmes tactiques d’attaque pour obtenir des produits illégaux dans les transactions suivantes :

Après l’attaque, le Adresse a transféré le produit de la vente à 0x5d0d99e9886581ff8fcb01f35804317f5ed80bbb.

L'attaquant a transféré 724277 USDC et 2353 VELO à cette adresse et a échangé les USDC contre de l'Ether. Ensuite, une partie des fonds a été immédiatement transférée vers le pont cross-chain Stargate, tandis que la majeure partie des fonds illégaux est restée dans cette adresse.

L’attaquant a transféré 33 WETH à l’adresse et a utilisé la chaîne peel pour essayer le blanchiment d’argent, le lien de blanchiment d’argent est le suivant :

0xbd18100a168321701955e348f03d0df4f517c13b -> 0x7e97b74252b6df53caf386fb4c54d4fb59cb6928 -> 0xc521bde5e53f537ff208970152b75a003093c2b4 -> * 0x9f09ec563222fe52712dc413d0b7b66cb5c7c795*。

L'attaquant a transféré 563 WETH à cette adresse, puis a transféré ces fonds à 0x1915F77A116dcE7E9b8F4C4E43CDF81e2aCf9C68, sans autre action pour le moment.

L'approche utilisée par les attaquants pour le blanchiment d'argent cette fois-ci est relativement professionnelle, avec une diversité de méthodes. Par conséquent, en tant que participants à Web3, il est important que nous continuions à renforcer notre capacité de lutte contre le blanchiment d'argent en améliorant la sécurité de nos projets DeFi grâce à des produits de sécurité des transactions blockchain tels que KYT et AML.

Conseils de sécurité

Ce texte a été rédigé par Cara (compte X @Cara6289) et XiG (compte X @SHXiGi) de l'équipe ZAN.