- Topik

94k postingan

62k postingan

55k postingan

55k postingan

52k postingan

46k postingan

44k postingan

43k postingan

39k postingan

39k postingan

- Sematkan

- Penambangan di Alam: 🏔️⚒️

Penambangan di Pos Gate.io: 📱💵

Langkah-langkah mudah:

1⃣ Bagikan pemikiran Anda tentang #GatePost#

2⃣ Nikmati hingga 10% komisi dari pembaca yang melakukan perdagangan langsung setelah "Like" atau "Komentar" pada konten Anda.

Detail: https://www.Gate.io.io/article/29944

- 🎃 Keseruan menyeramkan, hadiah nyata! Gate.io #Halloween Magic# ada di sini!

🎁 Buka Pintu Misteri untuk mendapatkan permen atau koin emas dan bagikan hadiah $60,000!

🎉 Dapatkan 1 kesempatan GRATIS setiap hari: https://www.gate.io/activities/halloween-magic

Detail: https://www.gate.io/article/400 - 🎉 Bersiaplah untuk Gebyar Meme Gate.io: #GOAT# vs. #DOGS# !

Bergabunglah dengan Sekutu Anda dan Bertanding untuk Hadiah $25,000 #GOAT#

🔥 Pilih Tim Anda dan Mulai Berdagang

🚀 Bergabung Sekarang: https://www.gate.io/activities/crypto-team-battle?now_period=11

Rincian: https://www.gate.io/announceme

- 🎃 Ketuk, ketuk! Bergabunglah dengan Sihir Halloween Gate.io dan bagikan hadiah $60,000!

🔓 Buka lebih banyak kesempatan bermain dengan menyelesaikan tugas

👉 Bergabung SEKARANG: https://www.gate.io/activities/halloween-magic

#Halloween2024#

- 🎉 Gate.io 【Suggested Topics · Discuss and Earn】 New Round is Live!

🔥 Kirimkan diskusi berkualitas di bawah 3 topik yang disarankan untuk berbagi hadiah $200 CROS!

Bagaimana Cara Mengirimkan Diskusi di Bawah "Tema yang Disarankan":

1. Kunjungi halaman aplikasi Gate.io Post

2.Klik 3 teratas "Topik

Jalan besar membawa ke MPC? Menjelajahi akhir dari infrastruktur privasi

Penulis: EQ Labs Sumber: keseimbangan Terjemahan: Shanouba, Golden Finance

Bagian 1 dari seri privasi kami mencakup apa arti "privasi", bagaimana privasi di jaringan Blok Chain berbeda dari privasi web2, dan mengapa privasi sulit dicapai di Blok Chain.

Poin utama dari teks ini adalah, jika keadaan akhir yang diinginkan adalah infrastruktur privasi yang memiliki Programmabilitas, mampu mengelola status pribadi bersama tanpa titik kegagalan tunggal, maka semua jalan menuju ke MPC. Kami juga akan mengeksplorasi kedewasaan MPC dan asumsi kepercayaannya, menekankan metode pengganti, membandingkan trade-off, dan memberikan gambaran industri.

Mengatasi Keterikatan Masa Lalu, Sambut Masa Depan

Infrastruktur privasi yang ada di dalam Blok bertujuan untuk menangani kasus penggunaan yang sangat spesifik, seperti pembayaran pribadi atau pemungutan suara. Ini adalah pandangan yang agak sempit, yang sebagian besar mencerminkan penggunaan saat ini dari Blok (transaksi, transfer, dan spekulasi). Seperti yang diungkapkan oleh Tom Walpo - Mata Uang Kripto menderita paradoks Fermi:

Selain meningkatkan kebebasan pribadi, kami percaya bahwa privasi adalah prasyarat untuk memperluas ruang desain Blockchain, melampaui metadata spekulatif saat ini. Banyak aplikasi memerlukan beberapa status pribadi dan/atau logika tersembunyi agar dapat berfungsi dengan baik:

Analisis empiris (dari web2 dan web3) menunjukkan bahwa sebagian besar pengguna tidak ingin membayar biaya tambahan atau melewatkan langkah tambahan untuk meningkatkan privasi, dan kami juga setuju bahwa privasi itu sendiri bukanlah titik jual. Namun, itu memungkinkan kasus penggunaan baru dan (harapannya) lebih bermakna untuk ada di atas blockchain - memungkinkan kita untuk keluar dari paradoks Fermi.

Teknologi Peningkatan Privasi (PET) dan Solusi Sandi Modern* ("Kata Sandi Programmabilitas")* adalah modul dasar untuk mewujudkan visi ini* (untuk informasi lebih lanjut tentang berbagai solusi yang tersedia dan pertimbangannya, lihat Lampiran*).*

Tiga Asumsi yang Mempengaruhi Pandangan Kita

Tiga asumsi kunci menentukan pandangan kita tentang bagaimana infrastruktur privasi blockchain berkembang:

Akhir dari Infrastruktur Privasi

Mengingat asumsi di atas, apa tujuan akhir dari infrastruktur privasi Blok rantai? Apakah ada cara yang cocok untuk semua aplikasi? Apakah ada teknologi peningkatan privasi yang dapat memimpin semua aplikasi?

Tidak sepenuhnya begitu. Semua ini memiliki pertimbangan yang berbeda, kami telah melihat mereka digabungkan dengan berbagai cara. Secara keseluruhan, kami telah mengidentifikasi 11 cara yang berbeda.

Saat ini, ada dua metode paling populer untuk membangun infrastruktur privasi dalam blockchain, yaitu menggunakan ZKP atau FHE. Namun, keduanya memiliki kekurangan mendasar:

Jika keadaan akhir yang diinginkan adalah memiliki infrastruktur privasi dengan Programmabilitas, yang dapat mengelola status pribadi yang dibagikan tanpa ada kegagalan titik tunggal, maka kedua jalur dapat menuju MPC:

Harap diperhatikan bahwa meskipun kedua metode ini pada akhirnya akan cenderung tergabung, namun penggunaan MPC berbeda:

Meskipun diskusi beralih ke sudut pandang yang lebih rinci, jaminan di balik metode yang berbeda ini masih belum sepenuhnya dieksplorasi. Mengingat bahwa asumsi kepercayaan kami dapat disimpulkan sebagai asumsi MPC, tiga masalah kunci yang perlu diajukan adalah:

Mari kita jawab pertanyaan-pertanyaan ini dengan lebih detail.

Menggunakan MPC untuk menganalisis risiko dan kelemahan

Setiap kali solusi menggunakan FHE, orang selalu perlu bertanya: "Siapa yang memiliki Kunci Rahasia dekripsi?". Jika jawabannya adalah "jaringan", maka pertanyaan selanjutnya adalah: "Entitas nyata mana yang membentuk jaringan ini?". Pertanyaan terakhir terkait dengan semua kasus penggunaan MPC dalam bentuk apapun.

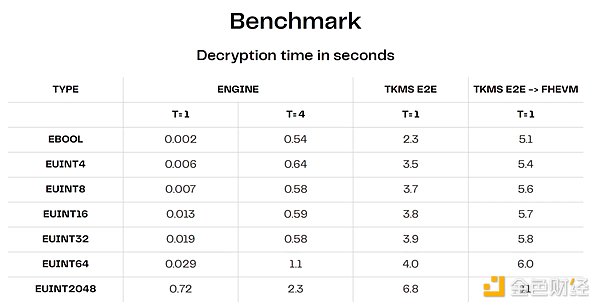

*Sumber informasi: *Zama Berbicara di ETH CC

Risiko utama MPC adalah kolusi, yaitu ketika sejumlah pihak berkolusi dengan jahat untuk mendekripsi data atau mencuri perhitungan. Kolusi dapat dicapai di luar rantai, dan hanya akan terungkap jika pihak jahat mengambil tindakan-tindakan yang jelas (pemerasan, pencetakanToken secara tidak sah, dll). Tidak diragukan lagi, ini memiliki dampak signifikan pada perlindungan privasi yang dapat disediakan oleh sistem. Risiko kolusi tergantung pada:

1. Seberapa kuat perlindungan privasi yang dapat diberikan oleh protokol MPC dalam Blockchain?

Ringkasan singkat: Tidak sekuat yang kita harapkan, tetapi lebih kuat daripada bergantung pada pihak ketiga yang terpusat.

Ambang yang diperlukan untuk dekripsi bergantung pada skema MPC yang dipilih - sebagian besar merupakan keseimbangan antara aktivitas* ("pengiriman output terjamin")* dan keamanan. Anda dapat menggunakan skema N/N yang sangat aman, tetapi begitu satu Node offline, itu akan gagal. Di sisi lain, skema N/2 atau N/3 lebih kokoh, tetapi memiliki risiko kolusi yang lebih tinggi.

Dua kondisi yang perlu seimbang adalah:

Pilihan solusi bervariasi tergantung pada implementasinya. Misalnya, tujuan Zama adalah N/3, sedangkan Arcium saat ini mengimplementasikan skema N/N, tetapi akan mendukung skema dengan jaminan aktivitas yang lebih tinggi (dan asumsi kepercayaan yang lebih besar) di masa mendatang.

Di garis batas ini, solusi kompromi adalah mengadopsi solusi gabungan:

Meskipun ini secara teori sangat menarik, namun juga memperkenalkan kompleksitas tambahan, seperti bagaimana komite perhitungan berinteraksi dengan komite kepercayaan tinggi.

Salah satu cara lain untuk meningkatkan keamanan adalah menjalankan MPC di dalam perangkat keras yang terpercaya untuk menyimpan Kunci Rahasia secara bersamaan di dalam area aman. Hal ini membuat ekstraksi atau penggunaan Kunci Rahasia bersama untuk operasi di luar definisi protokol menjadi lebih sulit. Setidaknya Zama dan Arcium sedang menyelidiki dari sudut pandang TEE.

Risiko yang lebih halus termasuk situasi pinggiran seperti rekayasa sosial, misalnya, semua perusahaan di klaster MPC telah mempekerjakan seorang insinyur senior selama 10 hingga 15 tahun.

2. Apakah teknologinya cukup matang? Jika belum matang, apa hambatannya?

Dari segi kinerja, tantangan utama yang dihadapi oleh MPC adalah biaya komunikasi. Biaya ini meningkat seiring dengan kompleksitas perhitungan dan peningkatan jumlah Node dalam jaringan (memerlukan lebih banyak komunikasi bolak-balik). Untuk kasus penggunaan Blok, ini akan memiliki dua dampak nyata:

*Sumber informasi: *Zama Berbicara di ETH CC 2. 3. Set Operator Lisensi: Dalam kebanyakan kasus, set operator ini dilisensikan. Ini berarti kita bergantung pada reputasi dan kontrak hukum, bukan keamanan ekonomi atau enkripsi. Tantangan utama dari set operator tanpa lisensi adalah tidak dapat mengetahui apakah orang-orang berkolusi di luar rantai. Selain itu, perlu secara teratur melakukan pengawalan atau redistribusi bagian kunci agar Node dapat dinamis masuk/ keluar dari jaringan. Meskipun set operator tanpa lisensi adalah tujuan akhir dan sedang diteliti bagaimana memperluas mekanisme PoS untuk mencapai MPC ambang batas (misalnya Zama), namun jalur lisensi tampaknya menjadi arah maju yang terbaik saat ini.

3. Set Operator Lisensi: Dalam kebanyakan kasus, set operator ini dilisensikan. Ini berarti kita bergantung pada reputasi dan kontrak hukum, bukan keamanan ekonomi atau enkripsi. Tantangan utama dari set operator tanpa lisensi adalah tidak dapat mengetahui apakah orang-orang berkolusi di luar rantai. Selain itu, perlu secara teratur melakukan pengawalan atau redistribusi bagian kunci agar Node dapat dinamis masuk/ keluar dari jaringan. Meskipun set operator tanpa lisensi adalah tujuan akhir dan sedang diteliti bagaimana memperluas mekanisme PoS untuk mencapai MPC ambang batas (misalnya Zama), namun jalur lisensi tampaknya menjadi arah maju yang terbaik saat ini.

Metode Alternatif

Paket privasi komprehensif mencakup:

Ini sangat kompleks, melibatkan banyak kasus ekstrem yang belum dijelajahi, dan membutuhkan biaya yang besar serta mungkin tidak dapat diimplementasikan dalam beberapa tahun ke depan. Risiko lainnya adalah orang mungkin merasa aman palsu karena menggabungkan beberapa konsep yang kompleks. Semakin banyak kompleksitas dan asumsi kepercayaan yang kami tambahkan, semakin sulit untuk menyimpulkan keamanan solusi secara keseluruhan.

Apakah ini layak? Mungkin layak, tetapi juga layak untuk menjelajahi metode lain yang mungkin memberikan efisiensi komputasi yang jauh lebih baik, dengan sedikit pengorbanan privasi. Seperti yang dikatakan oleh Lyron dari Seismic - kita harus fokus pada solusi yang paling sederhana untuk memenuhi standar tingkat privasi yang diinginkan dan kompromi yang dapat diterima, daripada merancang berlebihan hanya untuk itu saja.

1. Melakukan Komputasi Umum Langsung Menggunakan MPC

Jika ZK dan FHE pada akhirnya kembali ke asumsi kepercayaan MPC, mengapa tidak langsung menggunakan MPC untuk perhitungan? Ini adalah pertanyaan yang masuk akal, dan juga hal yang sedang dicoba oleh tim-tim seperti Arcium, SodaLabs (menggunakan COTI v2), Taceo, dan Nillion. Harap dicatat bahwa MPC memiliki berbagai bentuk, tetapi dalam tiga metode utama, di sini kami merujuk pada protokol berbasis pembagian rahasia dan sirkuit garbled (GC), bukan protokol berbasis FHE untuk dekripsi menggunakan MPC.

Meskipun MPC telah digunakan untuk tanda tangan terdistribusi dan perhitungan Dompet yang lebih aman, tantangan utama dalam menggunakan MPC untuk perhitungan yang lebih umum adalah biaya komunikasi (yang meningkat seiring dengan kompleksitas perhitungan dan jumlah Node yang terlibat).

Ada beberapa metode untuk mengurangi pengeluaran, misalnya melakukan pra-pemrosesan offline (bagian paling mahal dalam protokol) - baik Arcium maupun SodaLabs sedang mengeksplorasi hal ini. Kemudian melakukan perhitungan pada tahap online, yang akan mengonsumsi beberapa data yang dihasilkan pada tahap offline. Ini secara signifikan mengurangi pengeluaran komunikasi secara keseluruhan.

Tabel di bawah ini dari SodaLabs menunjukkan Benchmark awal dalam mikrodetik yang diperlukan untuk menjalankan Kode Operasi yang berbeda 1,000 kali dalam gcEVM-nya. Meskipun ini langkah maju yang baik, masih banyak pekerjaan yang harus dilakukan untuk meningkatkan efisiensi dan memperluas kumpulan operator ke lebih dari satu Node.

来源:SodaLabs

Manfaat dari pendekatan berbasis ZK adalah Anda hanya menggunakan MPC untuk kasus penggunaan yang memerlukan perhitungan dalam status pribadi bersama. Persaingan antara FHE dan MPC lebih langsung dan sangat tergantung pada akselerasi perangkat keras.

2. Lingkungan Eksekusi Terpercaya

Baru-baru ini, minat terhadap TEE kembali meningkat, ia dapat digunakan secara mandiri (berdasarkan blockchain pribadi TEE atau koprocesor), juga dapat digabungkan dengan PET lainnya (seperti solusi berbasis ZK) (hanya menggunakan TEE untuk berbagi komputasi status pribadi).

Meskipun TEE lebih matang dalam beberapa aspek dan memiliki overhead kinerja yang lebih sedikit, namun TEE tidaklah sempurna. Pertama, TEE memiliki asumsi kepercayaan yang berbeda (1/N) dan menyediakan solusi berbasis hardware bukan software. Kritik yang sering terdengar adalah seputar kerentanan masa lalu SGX, tetapi perlu diperhatikan bahwa TEE ≠ Intel SGX. TEE juga membutuhkan kepercayaan pada penyedia hardware, yang harganya mahal (tidak terjangkau bagi kebanyakan orang). Salah satu solusi untuk mengatasi risiko serangan fisik mungkin adalah menjalankan TEE di luar angkasa untuk menangani tugas-tugas kritis.

Secara keseluruhan, TEE tampaknya lebih cocok untuk kebutuhan bukti privasi jangka pendek atau kasus penggunaan (dekripsi ambang, buku besar gelap, dll). Untuk privasi permanen atau jangka panjang, perlindungan keamanan tampaknya kurang menarik.

3. Metode DAC pribadi dan metode lain yang bergantung pada pihak ketiga tepercaya untuk melindungi privasi

perantara privasi dapat memberikan privasi, mencegah akses pengguna lain, tetapi privasi dijamin sepenuhnya berasal dari kepercayaan pada pihak ketiga (titik kegagalan tunggal). Meskipun mirip dengan "privasi web2" (mencegah privasi pengguna lain), namun dapat diperkuat melalui jaminan tambahan (enkripsi atau ekonomi) dan memungkinkan verifikasi pelaksanaan yang benar.

Komite Ketersediaan Data Pribadi (DAC) adalah contoh; Anggota DAC menyimpan data off-chain, pengguna mempercayai mereka untuk menyimpan data dengan benar dan melakukan pembaruan perubahan status. Bentuk lainnya adalah serialisator khusus yang diajukan oleh Tom Walpo.

Meskipun metode ini membuat keseimbangan privasi yang besar, namun dari segi biaya dan kinerja, ini mungkin merupakan satu-satunya alternatif yang layak untuk aplikasi bernilai rendah dan berkinerja tinggi (setidaknya untuk saat ini). Misalnya, Lens Protocol berencana menggunakan DAC pribadi untuk mengimplementasikan aliran informasi pribadi. Untuk kasus penggunaan seperti sosial on-chain, keseimbangan antara privasi dan biaya/kinerja mungkin masuk akal saat ini (mengingat biaya dan pengeluaran alternatif).

4. Alamat Tersembunyi

Alamat yang tidak terlihat dapat memberikan jaminan privasi yang serupa dengan menciptakan Alamat baru untuk setiap transaksi, tetapi proses ini dilakukan secara otomatis di belakang layar dan tidak diketahui oleh pengguna. Untuk informasi lebih lanjut, lihat ringkasan Vitalik ini atau artikel yang membahas metode yang berbeda. Para pemain utama dalam bidang ini termasuk Umbra dan Fluidkey.

Meskipun Alamat berkebalikan menawarkan solusi yang relatif sederhana, kekurangan utamanya adalah bahwa mereka hanya dapat menambahkan jaminan privasi untuk transaksi (pembayaran dan transfer), dan tidak dapat menambahkan jaminan privasi untuk komputasi umum. Ini membuat mereka berbeda dari tiga solusi lain yang disebutkan di atas.

Selain itu, perlindungan privasi yang disediakan oleh Alamat yang tidak terlihat tidak sekuat solusi alternatif lainnya. Anonimitas dapat ditembus melalui analisis klaster sederhana, terutama ketika transfer yang masuk dan keluar tidak dalam rentang yang serupa (misalnya, menerima $10.000 tetapi rata-rata pengeluaran harian hanya $10-100). Tantangan lain dari Alamat yang tidak terlihat adalah mengupgrade Kunci Rahasia, yang sekarang harus diupgrade untuk setiap dompet secara individual (penyimpanan Kunci Rahasia teragregasi dapat membantu mengatasi masalah ini). Dalam hal pengalaman pengguna, jika akun tidak memiliki Token biaya (misalnya ETH), protokol Alamat yang tidak terlihat juga memerlukan abstraksi akun atau pembayaran untuk membayar biaya.

Risiko yang Dihadapi Argumen Kami

Dengan pertumbuhan cepat dan ketidakpastian umum dari berbagai solusi teknis, kami menganggap bahwa argumen untuk MPC sebagai solusi akhir memiliki beberapa risiko. Mungkin pada akhirnya kita tidak memerlukan jenis MPC tertentu, dengan alasan utama termasuk:

Ringkasan

*Pada akhirnya, kekuatan rantai tergantung pada lingkaran terlemahnya. Dalam infrastruktur privasi yang dapat diprogram Programmabilitas, jika *kita ingin dapat menangani status pribadi yang dapat dibagi tanpa kegagalan titik tunggal, maka kepercayaan bergantung pada jaminan MPC.

Meskipun artikel ini terdengar kritik terhadap MPC, namun kenyataannya tidak demikian. MPC telah secara signifikan meningkatkan situasi saat ini yang bergantung pada pihak ketiga terpusat. Kami percaya bahwa masalah utamanya adalah adanya kepercayaan palsu dalam industri secara keseluruhan, yang menyebabkan masalah tersembunyi. Sebaliknya, kita seharusnya menghadapi masalah tersebut dan fokus pada mengevaluasi risiko potensial.

Namun, tidak semua masalah memerlukan alat yang sama untuk diselesaikan. Meskipun kami menganggap MPC sebagai tujuan akhir, namun selama biaya solusi yang didorong oleh MPC masih tinggi, metode lain juga merupakan pilihan yang layak. Kami selalu mempertimbangkan metode mana yang paling cocok untuk kebutuhan/karakteristik masalah yang kami coba selesaikan, serta penyeimbangan apa yang kami bersedia lakukan.

Meskipun Anda memiliki palu terbaik di dunia, tidak semua hal adalah paku.