- Тема

94k публікації

62k публікації

55k публікації

55k публікації

52k публікації

45k публікації

44k публікації

43k публікації

39k публікації

39k публікації

- Закріпити

- Майнінг в Природі: 🏔️⚒️

Майнінг на Порталі Gate.io: 📱💵

Прості кроки:

1⃣ Поділіться своїми думками про #GatePost#

2⃣ Отримайте до 10% комісії від читачів, які торгують безпосередньо після «Лайків» або «Коментарів» на ваш вміст.

Деталі: https://www.Gate.io.io/article/29944

- 🎃 Жахлива веселощі, справжні нагороди! Gate.io #Halloween Magic# тут!

🎁 Відкрийте Таємну Дверцятку, щоб отримати цукерки або золоті монети та поділитися $60,000 призами!

🎉 Отримайте 1 БЕЗКОШТОВНУ спробу щодня: https://www.gate.io/activities/halloween-magic

Деталі: https://www.gate.io/article/4002 - 🎉 Готуйтеся до ейфорії мемів на Gate.io: #GOAT# проти #DOGS# !

🤝 Об'єднуйтеся зі своїми союзниками та боріться за винагороди #GOAT# на суму $25,000

🔥 Оберіть свою команду та почніть торгувати

🚀 Приєднуйтесь: https://www.gate.io/activities/crypto-team-battle?now_period=11

Деталі: https://www.gate.

- 🎃 Тук-тук! Приєднуйтесь до вечірки Halloween Magic від Gate.io та розділіть $60,000 призів!

🔓 Розблокуйте більше шансів на гру, виконуючи завдання

👉 Приєднуйтесь ЗАРАЗ: https://www.gate.io/activities/halloween-magic

#Halloween2024#

- 🎉 Gate.io 【Пропоновані теми · Обговорення та Заробіток】 Новий раунд активний!

🔥 Розміщуйте якісні дискусії під трьома рекомендованими темами, щоб поділитися $200 CROS винагородами!

Як розміщувати дискусії під "Запропоновані теми":

1.Відвідайте сторінку додатку Gate Post

2.Клацніть на будь-якій з

Кожна велика дорога проходить MPC? Дослідження кінцевої точки інфраструктури конфіденційності

Автор: EQ Labs Джерело: рівновага Переклад: Шан Оу Ба, Golden Finance

Наша серія приватності, частина 1, розглядає значення "приватності", відмінність приватності в мережі Блокчейн від приватності в web2, а також причини, чому важко досягти приватності в Блокчейн.

Головна думка цього тексту полягає в тому, що якщо ідеальним кінцевим станом є приватна інфраструктура з Програмованістю, яка може обробляти спільний приватний стан без будь-яких одночасних помилок, то всі шляхи ведуть до MPC. Ми також розглянемо зрілість MPC та її припущення про довіру, наголосимо на альтернативних методах, порівняємо збалансованість і надамо загальний огляд галузі.

Звільніться від минулого обмеження та зустрічайте майбутнє

Існуюча приватна інфраструктура в блокчейні призначена для обробки дуже конкретних випадків використання, таких як приватні платежі або голосування. Це досить вузький погляд, який в основному відображає поточні застосування блокчейну (транзакції, перекази та спекуляції). Як сказав Том Валпо - криптовалюта стикається з парадоксом Ферма:

Крім розширення особистої свободи, ми вважаємо, що конфіденційність є передумовою для розширення простору Блокчейн дизайну, виходячи за межі поточних умовних метаданих. Багато додатків потребують деякого приватного стану та/або прихованої логіки для нормального функціонування:

Емпіричний аналіз (з web2 і web3) показує, що більшість користувачів не бажають платити додаткову плату або пропускати додаткові етапи для збільшення конфіденційності, і ми також погоджуємось, що сама приватність не є рекламним моментом. Однак, вона дійсно дозволяє новим та (сподіваємося) більш значущим використанням існувати на основі блокчейну - дозвольте нам уникнути фермівського парадоксу.

Технології підвищеної конфіденційності (PET) та сучасні рішення з шифрування * («Програмованість шифрування») * є основними будівельними блоками для досягнення цього бачення * (для отримання додаткової інформації про різні наявні рішення та їх збалансованість, див. Додаток *) .

Три припущення, що впливають на нашу точку зору

Три ключові припущення визначають наше бачення розвитку інфраструктури приватності блокчейну:

Завершення приватної інфраструктури

Враховуючи вищезазначені припущення, яка є кінцевою метою інфраструктури конфіденційності Блокчейну? Чи існує метод, який підходить для всіх додатків? Чи існує технологія підвищення конфіденційності, яка може об'єднати всі додатки?

Не цілком так. Усі вони мають різні компроміси, і ми бачили, як вони по-різному поєднуються. В цілому, ми виявили 11 різних способів.

Наразі двома найпопулярнішими методами побудови приватної інфраструктури в блокчейні є використання ZKP або FHE. Однак, обидва методи мають фундаментальні недоліки:

Якщо ідеальний кінцевий стан - це наявність Програмованість інфраструктури конфіденційності, яка може обробляти спільний приватний стан * без будь-яких одночасних помилок *, тоді дві шляхи можуть привести до MPC:

Зверніть увагу, що, незважаючи на те, що в кінцевому підсумку ці два методи будуть злиті, MPC має різні застосування:

Незважаючи на те, що обговорення розпочало переходити до більш деталізованих точок зору, гарантії за цими різними методами все ще не були належним чином досліджені. Оскільки наше припущення про довіру сводиться до припущення про MPC, три ключові питання, які потрібно висунути, полягають у наступному:

Давайте докладніше відповімо на ці питання.

Використання MPC для аналізу ризиків та слабких місць

Кожного разу, коли вирішення використовує FHE, люди завжди запитують: "Хто володіє секретним ключем Секретний ключ?". Якщо відповідь - "мережа", то наступне питання: "Які реальні сутності складають цю мережу?". Останнє питання пов'язане з усіма випадками використання MPC у якості певної форми залежності.

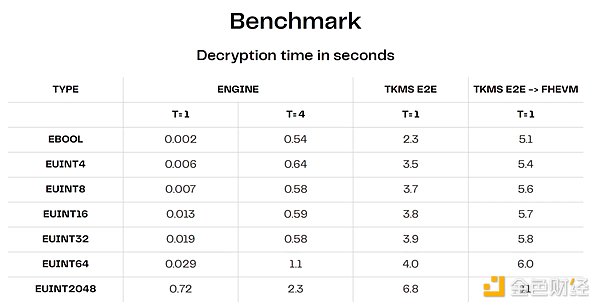

Джерело інформації: Доповідь Zama на ETH CC

Основним ризиком MPC є змова, тобто злочинна домовленість достатньої кількості учасників щодо розшифрування даних або крадіжки обчислень. Змову можна досягти поза блокчейном і вона розкривається тільки тоді, коли злочинна сторона вчиняє якісь очевидні дії (вимагає викуп, незаконно мінтує Токени тощо). Безумовно, це має серйозний вплив на приватність, яку система може забезпечити. Ризик змови залежить від:

1. Яку силу забезпечення конфіденційності може надати протокол MPC в Блокчейні?

TLDR: не така потужна, як нам б хотілося, але потужніша, ніж залежність від централізованої третьої сторони.

Для розшифрування необхідний поріг залежить від обраної схеми MPC - в значній мірі це баланс між активністю* («гарантована доставка виводу») * та безпекою. Ви можете вибрати дуже безпечну схему N/N, але якщо одна Нода вийде з ладу, вона зазнає аварії. З іншого боку, схема N/2 або N/3 є більш надійною, але має вищий ризик змови.

Два умови, які потрібно збалансувати:

Обраний план відрізняється від реалізації. Наприклад, метою Zama є N/3, тоді як Arcium наразі реалізує план N/N, але пізніше підтримає плани з більш високими гарантіями активності (і більшими передпосилками довіри).

На цій межі компромісом є використання змішаного підходу:

Хоча теоретично це дуже привабливо, але це також вносить додаткову складність, наприклад, як комітети обчислюють взаємодію з високими комітетами довіри.

Ще один спосіб забезпечення безпеки полягає в здійсненні MPC у відповідних апаратних засобах, щоб зберігати спільний Секретний ключ у безпечній області. Це робить видобуток або використання спільного Секретного ключа для будь-яких дій, окрім тих, які визначені протоколом, ще більш складним. Як мінімум, Zama та Arcium досліджують TEE підхід.

Більш витончені ризики включають такі крайні випадки, як соціальний інжиніринг, наприклад, у всіх компаніях групи MPC працює висококваліфікований інженер протягом 10-15 років.

2. Чи достатньо зріла технологія? Якщо ні, яка тут проблема?

З точки зору продуктивності основним викликом для MPC є витрати на зв'язок. Вони зростають разом зі складністю обчислень та збільшенням кількості Нода в мережі (потрібно більше обміну даними). Для використання в Блокчейні це може мати два практичні наслідки:

Джерело інформації: Доповідь Zama на ETH CC 2. 3. Набір ліцензованих операторів: у більшості випадків набір операторів є ліцензованим. Це означає, що ми розраховуємо на репутацію та юридичні контракти, а не на економічну чи шифрування безпеку. Головним викликом безліцензного набору операторів є неможливість з'ясувати, чи вступають люди в поза блокчейном співпрацю. Крім того, це вимагає регулярного керівництва або перерозподілу часток ключів, щоб Нода могла динамічно входити в/виходити з мережі. Хоча безліцензний набір операторів є кінцевою метою та вивчається можливість розширення механізму PoS для досягнення порогового значення MPC (наприклад, Zama), але наразі дозволений шлях здається найкращим напрямком руху.

3. Набір ліцензованих операторів: у більшості випадків набір операторів є ліцензованим. Це означає, що ми розраховуємо на репутацію та юридичні контракти, а не на економічну чи шифрування безпеку. Головним викликом безліцензного набору операторів є неможливість з'ясувати, чи вступають люди в поза блокчейном співпрацю. Крім того, це вимагає регулярного керівництва або перерозподілу часток ключів, щоб Нода могла динамічно входити в/виходити з мережі. Хоча безліцензний набір операторів є кінцевою метою та вивчається можливість розширення механізму PoS для досягнення порогового значення MPC (наприклад, Zama), але наразі дозволений шлях здається найкращим напрямком руху.

Альтернативні методи

Повний набір конфіденційності включає:

Це дуже складно, воно включає багато невивчених екстремальних випадків, потребує значних витрат і, ймовірно, не зможе бути реалізованим протягом багатьох майбутніх років. Ще одним ризиком є те, що люди можуть відчувати себе надійно захищеними через накладання кількох складних концепцій одна на одну. Чим більше складності та припущень щодо довіри ми додаємо, тим важче зробити висновок про загальну безпеку рішення.

Це варто? Можливо варто, але також варто розглянути інші методи, які можуть забезпечити значно кращу обчислювальну ефективність, за дещо меншої гарантії конфіденційності. Як зазначив Лайрон з Seismic - ми повинні фокусуватися на найпростіших рішеннях, щоб відповідати стандартам нашого необхідного рівня конфіденційності та прийнятних компромісів, а не перебувати в перебудові лише для цього.

1. Пряме використання MPC для загальних обчислень

Якщо ZK і FHE врешті-решт повернуться до довіри MPC, чому б не використовувати прямо MPC для обчислень? Це розумне питання, і це те, над чим працюють команди Arcium, SodaLabs (Coti v2 використовує), Taceo та Nillion. Зверніть увагу, що MPC має кілька форм, але в рамках трьох основних методів ми маємо на увазі протоколи, засновані на секретному розподілі та гарбузових мережах (GC), а не на протоколах з використанням FHE для розшифрування.

Хоча MPC вже використовується для розподілених підписів та більш безпечних Гаманець та інших простих обчислень, основним викликом використання MPC для загальних обчислень є витрати на комунікацію (які зростають зі збільшенням складності обчислень та кількості Нод, включених у процес).

Існує кілька способів зменшити витрати, наприклад, виконати попередню обробку офлайн (тобто найбільш витратну частину протоколу) - Arcium та SodaLabs досліджують це. Потім виконувати обчислення на етапі онлайн, що вимагає деяких даних, згенерованих на етапі офлайн. Це значно зменшує загальні комунікаційні витрати.

Таблиця нижче показує, скільки часу потрібно для виконання різних Код операції 1,000 разів у початковому Бенчмарк * (у мікросекундах) у gcEVM від SodaLabs. * Хоча це є кроком у правильному напрямку, все ще є багато роботи, щоб покращити ефективність та розширити набір операторів поза кількома Нода.

Джерело: SodaLabs

Перевагою ZK-базового підходу є те, що ви використовуєте MPC лише для випадків обчислень у спільному приватному стані. Змагання між FHE та MPC більш пряме і сильно залежить від апаратного прискорення.

2. Довірена виконавча середовище

Нещодавно виникло знову зацікавлення TEE. Воно може використовуватися окремо (на основі приватного блокчейну або спільного процесора на основі TEE), або поєднуватися з іншими PET (наприклад, на основі ZK-рішень) для обчислення спільного приватного стану, використовуючи лише TEE.

Хоча TEE в деяких аспектах є більш зрілим і має менше введення продуктивності, вони все ж мають свої недоліки. По-перше, TEE має різні припущення щодо довіри (1/N) і пропонує апаратне, а не програмне рішення. Звичайна критика стосується минулих вразливостей SGX, але варто зауважити, що TEE ≠ Intel SGX. TEE також потребує довіри до постачальника апаратного забезпечення, а апаратне забезпечення є дорогим (більшість людей не може собі це дозволити). Одним з рішень для зменшення ризику фізичних атак може бути використання TEE в космосі для обробки важливих завдань.

У цілому, TEE, здається, більше підходить лише для випадків, які потребують тимчасової конфіденційності (розшифрування за порогом, конфіденційний рахунок тощо). Для постійної або довгострокової конфіденційності, здавалося, не так привабливо забезпечення безпеки.

3. Приватні DAC та інші методи, які залежать від довірених третіх сторін для захисту конфіденційності

проміжне конфіденційності може забезпечити конфіденційність, запобігти доступу інших користувачів, але гарантія конфіденційності повністю ґрунтується на довірі до третьої сторони (однієї точки відмови). Хоча воно схоже на «веб2 конфіденційність» (запобігаючи доступу інших користувачів), воно може бути посилений за допомогою додаткових гарантій (шифрування або економіка) і дозволяє перевірку правильного виконання.

Комітет з доступності приватних даних (DAC) - це лише один приклад; його члени зберігають дані поза блокчейном, користувачі довіряють їм зберігати дані правильно та виконувати оновлення стану. Інша форма - це концесійний послідовник, запропонований Томом Уолпо.

Хоча цей метод робить величезні компроміси у сфері захисту приватності, але з погляду вартості та продуктивності він може бути єдиним життєздатним альтернативним рішенням для низькостатусних, високопродуктивних додатків (принаймні наразі). Наприклад, протокол Lens планує використовувати приватний DAC для реалізації приватного потоку інформації. Для випадків використання, таких як у блокчейні соціальні мережі, компроміс між приватністю та вартістю/продуктивністю наразі, можливо, є розумним (з урахуванням витрат та витрат альтернативних рішень).

4. Інкогніто адреса

Прихована адреса може забезпечити конфіденційність, схожу на створення нової адреси для кожної транзакції, але цей процес відбувається автоматично ззаду, і не розголошується користувачам. Для отримання додаткової інформації див. цей огляд Віталіка або цю статтю, що глибше розглядає різні підходи. Основні учасники в цій галузі включають Umbra та Fluidkey.

Незважаючи на те, що невидимі Адреса надають відносно просте рішення, основним недоліком є те, що вони можуть забезпечувати конфіденційність лише для операцій (платежів та переказів), а не для загальних обчислень. Це робить їх відмінними від інших трьох зазначених раніше рішень.

Крім того, конфіденційність, яку надає Адреса, не так потужна, як інші альтернативи. Анонімність може бути порушена простим кластерним аналізом, особливо коли вхідні та вихідні транзакції не вписуються в схожий діапазон (наприклад, отримання 10 000 доларів, але середні щоденні витрати на транзакції становлять 10-100 доларів). Ще одним викликом для Адреси є оновлення Секретний ключ, яке зараз потрібно виконати окремо для кожного гаманця (зберігання загальних Секретний ключів може допомогти вирішити цю проблему). З точки зору користувацького досвіду, якщо на рахунку немає Токену (наприклад, ETH), то протокол Адреси також потребує абстрагування рахунку або спонсора для оплати витрат.

Наші аргументи стикаються з ризиками

Враховуючи швидкий темп розвитку та загальну невизначеність різних технологічних рішень, ми вважаємо, що існує певний ризик для аргументу, що MPC стане остаточним рішенням. Можливо, в кінцевому рахунку нам не знадобиться якась форма MPC, і основними причинами цього є:

Загальне

*В кінцевому рахунку, міцність ланцюга залежить від його найслабшого ланцюжка. У випадку програмованої конфіденційності, якщо ми хочемо, щоб вона могла обробляти спільний приватний стан без одної точки відмови, то гарантія довіри зводиться до гарантії MPC.

Хоча ця стаття може здатися критичною до MPC, насправді це не так. MPC значно поліпшує ситуацію, де зараз існує залежність від централізованої третьої сторони. Ми вважаємо, що основна проблема полягає в тому, що у всій галузі існує фальшива довіра, проблема прихована. Натомість, ми повинні ставитися до проблеми обличчя в обличчя та акцентувати увагу на оцінці потенційних ризиків.

Проте не всі завдання потребують використання однакових інструментів для вирішення. Навіть якщо ми вважаємо, що MPC - це кінцева мета, поки вартість реалізації рішення, що працює на основі MPC, залишається високою, інші методи також є прийнятними виборами. Ми завжди повинні враховувати, який метод найбільш підходить для конкретних вимог/особливостей завдання, яке ми намагаємося вирішити, а також які компроміси ми готові прийняти.

Навіть якщо у вас є найкращий молоток у світі, це ще не означає, що все - це цвяхи.