- Tema

94k publicaciones

62k publicaciones

55k publicaciones

55k publicaciones

52k publicaciones

45k publicaciones

44k publicaciones

43k publicaciones

39k publicaciones

39k publicaciones

- Anclado

- Minería en la Naturaleza: 🏔️⚒️

Minería en la publicación de Gate.io: 📱💵

Pasos sencillos:

1⃣ Comparte tus pensamientos sobre #GatePost#

2⃣ Disfruta de hasta un 10% de comisión de los lectores que comercian directamente después de dar "Me gusta" o "Comentar" en tu contenido.

Detalles: https://www.G

- 🎃 ¡Diversión espeluznante, recompensas reales! ¡Gate.io #Halloween Magic# está aquí!

🎁 ¡Abre la Puerta del Misterio para obtener caramelos o monedas de oro y compartir $60,000 en premios!

🎉 Obtén 1 oportunidad GRATUITA todos los días: https://www.gate.io/activities/halloween-magic

Detalles: ht - 🎉 Prepárate para la locura de memes de Gate.io: #GOAT# vs. #DOGS# !

🤝 ¡Únete a tus aliados y compite por $25,000 #GOAT# Recompensas

🔥 Elija su equipo y comience a operar

🚀 Únete ahora: https://www.gate.io/activities/crypto-team-battle?now_period=11

Detalles: https://www.gate.io/announcements/arti

- 🎃 Toc, toc! ¡Únete a la Magia de Halloween de Gate.io y comparte $60,000 en recompensas!

🔓 Desbloquea más oportunidades de juego completando tareas.

👉 Únete AHORA: https://www.gate.io/activities/halloween-magic

#Halloween2024#

- 🎉 Gate.io 【Suggested Topics · Discuss and Earn】 New Round is Live!

🔥 ¡Publica discusiones de calidad en los 3 temas sugeridos principales para compartir $200 en recompensas de CROS!

Cómo publicar discusiones bajo "Temas sugeridos":

1.Visita la página de la aplicación Gate Post

2. Haga clic en cua

¿Todos los caminos conducen a MPC? Explorando el destino de la infraestructura de privacidad

Autor: EQ Labs Fuente: equilibrium Traducción: Shanolba, Golden Finance

Nuestra serie de privacidad Parte 1 explicó el significado de la "privacidad", la diferencia entre la privacidad en la cadena de bloques y la privacidad web2, y por qué es difícil lograr la privacidad en la cadena de bloques.

El punto principal de este artículo es que si el estado final ideal es tener una infraestructura de privacidad con Programabilidad que pueda manejar estados privados compartidos sin ningún punto único de falla, entonces todos los caminos conducen a MPC. También discutiremos la madurez de MPC y sus suposiciones de confianza, destacando enfoques alternativos, comparando compensaciones y brindando una visión general de la industria.

Liberarse de las ataduras del pasado y dar la bienvenida al futuro

La infraestructura de privacidad existente en la cadena Bloquear está diseñada para abordar casos de uso muy específicos, como pagos privados o votaciones. Esta es una perspectiva bastante estrecha que refleja principalmente los usos actuales de la cadena Bloquear (transacciones, transferencias y especulación). Como dijo Tom Walpo, las criptomonedas sufren el paradigma de Fermi:

Además de aumentar la libertad personal, consideramos que la privacidad es una condición previa para ampliar el espacio de diseño de la Cadena de bloques, superando los metadatos especulativos actuales. Muchas aplicaciones requieren algún estado privado y/o lógica oculta para funcionar correctamente:

El análisis empírico (de web2 y web3) muestra que la mayoría de los usuarios no están dispuestos a pagar costos adicionales o saltarse pasos adicionales para aumentar la privacidad, y estamos de acuerdo en que la privacidad en sí misma no es un punto de venta. Sin embargo, sí permite que surjan nuevos casos de uso, con suerte más significativos, en la cadena de bloques, y nos ayuda a superar la paradoja de Fermi.

La tecnología de mejora de la privacidad (PET) y las soluciones modernas de cifrado ('Programabilidad de contraseñas') son los bloques de construcción fundamentales para lograr esta visión (para obtener más información sobre las diferentes soluciones disponibles y sus compensaciones, consulte el apéndice).

Tres suposiciones que afectan nuestra perspectiva

Nuestra opinión sobre cómo se desarrolla la infraestructura de privacidad de la cadena de bloques se basa en tres suposiciones clave:

El fin de la infraestructura de privacidad

Teniendo en cuenta las suposiciones anteriores, ¿cuál es el objetivo final de la infraestructura de privacidad de la cadena Bloquear? ¿Hay alguna manera que se adapte a todas las aplicaciones? ¿Existe una tecnología de mejora de la privacidad que pueda liderar todas las aplicaciones?

No del todo. Todos estos tienen diferentes compensaciones, y los hemos visto combinarse de diversas formas. En total, hemos identificado 11 métodos diferentes.

Actualmente, los dos métodos más populares para construir infraestructura de privacidad en blockchain son utilizar ZKP o FHE. Sin embargo, ambos tienen defectos fundamentales:

Si el estado final ideal es tener una infraestructura de privacidad de programabilidad que pueda manejar el estado privado compartido* sin ningún punto único de fallo*, entonces ambas rutas pueden conducir a MPC:

Tenga en cuenta que aunque estos dos métodos eventualmente convergerán, el uso de MPC es diferente:

Aunque la discusión comienza a centrarse en puntos de vista más detallados, aún no se ha explorado completamente la garantía detrás de estos diferentes enfoques. Dado que nuestra suposición de confianza se reduce a la suposición de MPC, las tres preguntas clave que deben plantearse son:

Permítanos responder estas preguntas de manera más detallada.

Utilizar MPC para analizar riesgos y debilidades

Siempre que se utiliza FHE en una solución, la gente siempre pregunta: “¿Quién posee la “Llave secreta” de descifrado?”. Si la respuesta es “red”, la pregunta siguiente sería: “¿Qué entidades reales forman esa red?”. La pregunta posterior está relacionada con todos los casos de uso que de alguna manera dependen de MPC.

Fuente de información: Discurso de Zama en ETH CC

El principal riesgo de MPC es la colusión, es decir, cuando hay suficientes participantes que colaboran maliciosamente para descifrar datos o robar cálculos. La colusión puede lograrse off-chain y solo se revela cuando la parte maliciosa toma ciertas acciones obvias (chantaje, acuñando Tokens de la nada, etc.). Sin duda, esto tiene un impacto significativo en la privacidad que el sistema puede proporcionar. El riesgo de colusión depende de:

¿Cuál es la privacidad que el protocolo MPC puede proporcionar en la cadena de bloques?

TLDR: No es tan poderoso como esperábamos, pero es más poderoso que depender de un tercero centralizado.

El umbral requerido para descifrar depende del esquema de MPC seleccionado, principalmente el equilibrio entre la actividad ('entrega garantizada de resultados') y la seguridad. Puede optar por un esquema N/N muy seguro, pero si un Nodo está desconectado, fallará. Por otro lado, los esquemas N/2 o N/3 son más robustos, pero con un mayor riesgo de conspiración.

Las dos condiciones que deben equilibrarse son:

El plan seleccionado variará según la implementación. Por ejemplo, el objetivo de Zama es N/3, mientras que Arcium actualmente está implementando el plan N/N, pero más adelante también admitirá planes con garantías de actividad más altas (y suposiciones de confianza más grandes).

En este punto medio, una solución de compromiso es adoptar un enfoque mixto:

Aunque esto es teóricamente atractivo, también introduce complejidades adicionales, como la interacción entre el comité de cálculo y el comité de alta confianza.

Otra forma de fortalecer la seguridad es ejecutar MPC en hardware de confianza para almacenar y compartir la Llave secreta en un área segura. Esto hace que sea más difícil extraer o utilizar la Llave secreta compartida para cualquier operación que no sea la definida por el protocolo. Al menos Zama y Arcium están explorando desde la perspectiva del TEE.

Los riesgos más sutiles incluyen situaciones marginales como la ingeniería social, por ejemplo, todas las empresas en el clúster de MPC emplean a un ingeniero senior durante más de 10 a 15 años.

2. ¿Es la tecnología lo suficientemente madura? Si no lo es, ¿cuál es el obstáculo?

Desde el punto de vista del rendimiento, el desafío clave que enfrenta MPC es el gasto de comunicación. Aumenta con la complejidad de los cálculos y el aumento de Nodo en la red (requiere más comunicación de ida y vuelta). Para el caso de uso de la cadena Bloquear, esto tendrá dos impactos prácticos:

Fuente de información: Discurso de Zama en ETH CC 2. 3. Conjunto de operadores con licencia: En la mayoría de los casos, el conjunto de operadores está licenciado. Esto significa que confiamos en la reputación y los contratos legales en lugar de la seguridad económica o de encriptación. El principal desafío de un conjunto de operadores sin licencia es que no se puede saber si las personas están conspirando fuera de la cadena. Además, se requiere la guía o redistribución periódica de las partes clave para que los nodos puedan entrar y salir dinámicamente de la red. Aunque el conjunto de operadores sin licencia es el objetivo final y se está investigando cómo ampliar el mecanismo de PoS para lograr MPC de umbral (como Zama), la ruta con licencia parece ser la mejor dirección a seguir en este momento.

3. Conjunto de operadores con licencia: En la mayoría de los casos, el conjunto de operadores está licenciado. Esto significa que confiamos en la reputación y los contratos legales en lugar de la seguridad económica o de encriptación. El principal desafío de un conjunto de operadores sin licencia es que no se puede saber si las personas están conspirando fuera de la cadena. Además, se requiere la guía o redistribución periódica de las partes clave para que los nodos puedan entrar y salir dinámicamente de la red. Aunque el conjunto de operadores sin licencia es el objetivo final y se está investigando cómo ampliar el mecanismo de PoS para lograr MPC de umbral (como Zama), la ruta con licencia parece ser la mejor dirección a seguir en este momento.

Métodos alternativos

La combinación completa de privacidad incluye:

Esto es muy complicado, implica muchos casos extremos no explorados, tiene un gran costo y puede que no se pueda implementar en la práctica durante muchos años. Otro riesgo es que las personas puedan tener una falsa sensación de seguridad al superponer varios conceptos complejos. Cuanto más complejidad y suposiciones de confianza agreguemos, más difícil será inferir la seguridad de la solución global.

¿Vale la pena? Quizás sí, pero también vale la pena explorar otras opciones que podrían proporcionar una eficiencia de cálculo significativamente mejor, aunque con una leve disminución en la privacidad garantizada. Como señaló Lyron de Seismic, debemos enfocarnos en soluciones más simples que cumplan con nuestros estándares de privacidad necesarios y compromisos aceptables, en lugar de sobre diseñar solo por el bien de ello.

1. Realizar cálculos generales utilizando MPC

Si tanto ZK como FHE finalmente regresan a la suposición de confianza de MPC, ¿por qué no usar directamente MPC para los cálculos? Esta es una pregunta razonable, y también es lo que equipos como Arcium, SodaLabs (Coti v2), Taceo y Nillion están intentando hacer. Tenga en cuenta que MPC tiene varias formas, pero entre los tres métodos principales, aquí nos referimos al protocolo basado en intercambio secreto y circuitos garbled (GC), en lugar del protocolo basado en FHE para descifrar con MPC.

Aunque MPC se ha utilizado para la firma distribuida y cálculos simples más seguros, el principal desafío de utilizar MPC para cálculos más generales es el costo de comunicación (que aumenta con la complejidad del cálculo y el número de Nodos involucrados).

Hay algunas formas de Soltar gastos, como el preprocesamiento fuera de línea anticipado (es decir, la parte más costosa del protocolo) - Arcium y SodaLabs están explorando esto. Luego, realizar cálculos en línea, que consumirá algunos datos generados en la etapa fuera de línea. Esto reduce considerablemente el gasto total de comunicación.

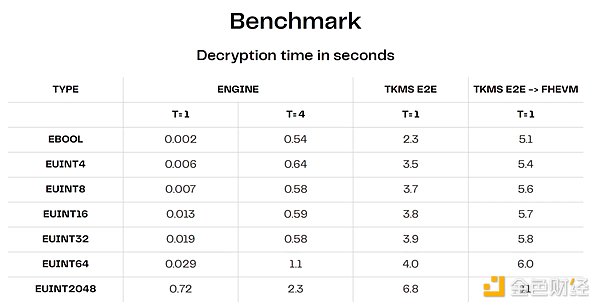

La siguiente tabla de SodaLabs muestra cuánto tiempo se necesita inicialmente en microsegundos para ejecutar 1,000 veces diferentes Código de operación en su gcEVM, Indicador de referencia*. Aunque es un paso en la dirección correcta, todavía hay mucho trabajo por hacer para mejorar la eficiencia y ampliar el conjunto de operadores más allá de varios Nodos.

Fuente: SodaLabs

La ventaja de los métodos basados en ZK es que solo utiliza MPC para casos de uso que requieren cálculos en un estado privado compartido. La competencia entre FHE y MPC es más directa y depende en gran medida de la aceleración del hardware.

2. Entorno de ejecución confiable

Recientemente, ha resurgido el interés por TEE. Puede ser utilizado de forma independiente (como una cadena de bloques privada basada en TEE o un coprocesador), o combinado con otros PET, como soluciones basadas en ZK (solo para cálculos que comparten estados privados utilizando TEE).

Aunque TEE es más maduro en algunos aspectos y tiene menos costos de rendimiento introducidos, no está exento de desventajas. En primer lugar, TEE tiene suposiciones de confianza diferentes (1/N) y ofrece soluciones basadas en hardware en lugar de software. Una crítica común es en torno a las vulnerabilidades pasadas de SGX, pero es importante tener en cuenta que TEE ≠ Intel SGX. TEE también requiere confiar en los proveedores de hardware, que son costosos (la mayoría de las personas no pueden permitírselo). Una solución para mitigar el riesgo de ataques físicos puede ser ejecutar TEE en el espacio para manejar tareas críticas.

En general, TEE parece más adecuado para la prueba o casos de uso de privacidad a corto plazo (descifrado de umbral, libros de contabilidad oscuros, etc.). Parece que no es muy atractivo para la privacidad permanente o a largo plazo.

3. Métodos de protección de la privacidad basados en DAC privados y otros que dependen de terceros confiables

El intermediario puede proporcionar privacidad para evitar que otros usuarios accedan, pero la garantía de privacidad proviene completamente de la confianza en terceros (punto único de falla). Aunque es similar a la “privacidad web2” (para evitar la privacidad de otros usuarios), puede fortalecerse con garantías adicionales (encriptación o económicas) y permitir la verificación de la ejecución correcta.

El Comité de accesibilidad de datos privados (DAC) es un ejemplo; Los miembros del DAC almacenan datos fuera de la cadena, confiando en ellos para almacenar y actualizar correctamente los datos y ejecutar transiciones de estado. Otra forma es el secuenciador con licencia propuesto por Tom Walpo.

Aunque este enfoque hace grandes concesiones en términos de privacidad, puede ser la única alternativa viable para aplicaciones de bajo valor y alto rendimiento en términos de coste y rendimiento (al menos por ahora). Por ejemplo, Lens Protocol planea utilizar DAC privados para lograr un flujo de información privada. En el caso de casos de uso como la interacción social en la cadena, el equilibrio entre privacidad y coste/rendimiento puede ser razonable en la actualidad (considerando el coste y la carga de las alternativas).

4. Ocultar DIRECCIÓN

La DIRECCIÓN de ocultamiento puede proporcionar un nivel similar de privacidad a la creación de una nueva DIRECCIÓN para cada transacción, pero este proceso se realiza automáticamente en el backend y no se revela al usuario. Para obtener más información, consulte este resumen de Vitalik o este artículo que explora diferentes métodos. Los principales actores en este campo incluyen Umbra y Fluidkey.

Aunque DIRECCIÓN proporciona una solución relativamente simple, su principal desventaja es que solo puede agregar garantías de privacidad a las transacciones (pagos y transferencias), no a los cálculos generales. Esto los diferencia de las otras tres soluciones mencionadas anteriormente.

Además, la privacidad que ofrece la dirección oculta DIRECCIÓN no es tan fuerte como otras soluciones alternativas. El anonimato puede ser desglosado mediante un simple análisis de clustering, especialmente cuando las transferencias entrantes y salientes no están dentro de un rango similar (por ejemplo, se recibe 10,000 dólares pero el gasto promedio diario es de 10-100 dólares). Otro desafío de la dirección oculta DIRECCIÓN es actualizar la llave secreta, lo que ahora debe hacerse para cada billetera individualmente (el almacenamiento de llaves secretas agregadas puede ayudar a resolver este problema). Desde la perspectiva de la experiencia del usuario, si la cuenta no tiene Token de cuota (como ETH), el protocolo de dirección oculta DIRECCIÓN también requiere una abstracción de cuenta o un pagador para pagar la cuota.

Los riesgos que enfrenta nuestro argumento

Dado el rápido ritmo de desarrollo y la general incertidumbre sobre las diferentes soluciones tecnológicas, creemos que existe cierto riesgo en argumentar que MPC será la solución final. Es posible que finalmente no necesitemos algún tipo de MPC, principalmente debido a:

Resumen

*En última instancia, la fuerza de una cadena depende de su eslabón más débil. En el caso de la infraestructura de privacidad programable, si queremos que pueda manejar un estado privado compartido sin tener puntos únicos de falla, entonces la garantía de confianza se reduce a la garantía de MPC.

Aunque este artículo puede sonar crítico con respecto al MPC, en realidad no lo es. El MPC ha mejorado enormemente la situación actual que depende en gran medida de terceros centralizados. Creemos que el problema principal es la falsa confianza que impera en toda la industria, y que este problema ha sido encubierto. En lugar de eso, debemos enfrentar el problema y centrarnos en evaluar los riesgos potenciales.

Sin embargo, no todos los problemas requieren la misma herramienta para resolverlos. Aunque consideramos que el MPC es el objetivo final, mientras el costo de las soluciones impulsadas por MPC siga siendo alto, también existen otras opciones viables. Siempre vale la pena considerar qué método es el más adecuado para las necesidades/características específicas del problema que estamos tratando de resolver, así como qué compensaciones estamos dispuestos a hacer.

Incluso si tienes el mejor martillo del mundo, no todo es un clavo.